Agentes da NSA, a Agência de Segurança Nacional americana, conseguiram grampear uma “cadeia produtiva inteira” que conectava cybercafés à internet; gabaram-se de um “empenho total” para espionar um Iraque já libertado; e tentaram invadir redes privadas sistematicamente, de acordo com um conjunto de relatórios internos que remontam ao primeiro semestre de 2005.

Enquanto isso, espiões britânicos passaram a fornecer detalhes sobre seus informantes por meio de um sistema de “descrição de fontes de informações”, criado em reação às falhas do serviço de inteligência no Iraque. A Hungria e a República Tcheca se aproximaram da NSA. E Pierre Omidyar, que viria a ser um dos financiadores do The Intercept, compareceu a um seminário internacional na sede da agência sobre “networking humano” e inteligência de código aberto.

Esses e muitos outros casos são relatados em um conjunto de 296 artigos do SIDtoday, o site interno de notícias do Diretório de Interceptação de Sinais da NSA. The Intercept está publicando esse material de forma condensada como parte do projeto para tornar públicos os arquivos da agência vazados por Edward Snowden.

Além dos destaques já mencionados – e descritos com mais detalhes abaixo –, os documentos mostram como a NSA ampliou uma parceria de espionagem com as draconianas forças de segurança etíopes no Chifre da África, investigada por um velho colaborador do The Intercept, Nick Turse. O dossiê revela as atividades da agência americana em uma base em Digby, na Inglaterra, de onde os agentes monitoravam comunicações e controlavam os drones em operação no Oriente Médio e na África, segundo outro artigo do repórter investigativo do The Intercept, Ryan Gallagher. Os documentos mostram como a NSA e seu parceiro britânico, o GCHQ, quebraram sistemas de criptografia usados para proteger o compartilhamento de arquivos peer-to-peer dos programas Kazaa e eDonkey – como explicou o especialista em tecnologia do The Intercept, Micah Lee.

Espiões americanos expuseram suas identidades na internet

Segundo um gerente de Tecnologia da Informação da NSA, membros da comunidade de inteligência dos EUA utilizaram um sistema criado para camuflar suas atividades online para fazer compras e acessar contas pessoais em websites, expondo, assim, suas identidades.

O sistema, chamado AIRGAP, era administrado por “um dos maiores provedores de internet do mundo”, tendo sido criado por volta de 1998 a pedido da NSA, de acordo com o gerente de Sistemas de Internet da NSA, Charlie Speight, em um artigo no SIDtoday. O seu objetivo era fornecer “acesso anônimo à internet”, dizia Speight. Isso significava que a origem das atividades dos analistas de inteligência não poderia ser rastreada. Em 2005, o sistema já havia sido adotado por toda a comunidade de inteligência americana.

Inicialmente, esse firewall tinha um defeito: todo o tráfego do sistema era direcionado para um único endereço de IP. Ou seja, se alguma atividade atribuída a esse endereço e associada à espionagem americana fosse revelada, todas as outras atividades de inteligência na rede também seriam comprometidas. Outros endereços de IP foram adicionados mais tarde, mas “às vezes descobrimos que o provedor volta a usar um endereço só, ou deixa de fazer o rodízio previsto”, escreveu Speight.

Porém, segundo o gerente da NSA, “o maior risco para a segurança” vinha dos próprios agentes que o sistema devia proteger. “Apesar dos regulamentos e advertências, muitos usuários utilizam o AIRGAP para se inscrever em sites e serviços, fazer login em outros sites e serviços e até para fazer compras pessoais em lojas virtuais”, escreveu Speight em um trecho confidencial. “Ao fazer isso, esses usuários revelam informações sobre si mesmos, e, possivelmente, sobre outros usuários da rede. E lá se foi o anonimato”, acrescentou.

Esse tipo de descuido reproduz um comportamento que já prejudicou a espionagem russa. Uma apresentação de slides do setor de inteligência canadense, realizada em algum momento a partir de 2011, chamou membros de um grupo de hackers russos, de codinome MAKERSMARK, de “idiotas” por terem estragado um sistema “muito bem projetado” ao usá-lo para acessar seus e-mails e contas pessoais nas redes sociais.

Mas são duas situações diferentes: o sistema americano tinha o objetivo de obter informações não confidenciais, enquanto o russo era usado para hackear sistemas, uma atividade muito mais delicada e secreta. Mas Speight alertava para o uso cada vez mais ostensivo do sistema americano. Em seu artigo, ele afirma que a NSA havia começado “a usar o AIRGAP para fins e em um volume não previstos no momento de sua criação”. Foi aí que a agência passou a desenvolver seu próprio firewall.

A NSA já possuía sistemas com a mesma função do AIRGAP – o anonimato –, mas para chamadas telefônicas. De acordo com um artigo do SIDtoday, publicado em fevereiro de 2005, a agência controlava 40 mil números de telefone, mas a numeração de quase todos continha combinações publicamente associadas à NSA. Para fazer uma ligação pública sem revelar sua filiação à NSA, os agentes tinham que usar “telefones anônimos”, a maioria dos quais registrados em nome do Departamento de Defesa, ou “telefones disfarçados”, registrados com pseudônimos e caixas postais. Nenhuma quebra de protocolo foi documentada durante o uso desse velho sistema.

A NSA grampeou uma “cadeia produtiva inteira” para espionar cybercafés

Enquanto escondia – ou tentava esconder – suas operações na internet, a NSA iniciou uma ampla campanha para monitorar nos mínimos detalhes a atividade de usuários de cybercafés.

Esse objetivo foi alcançado com um programa chamado MASTERSHAKE, que consistia em grampear os equipamentos usados por esses estabelecimentos – inclusive modems de internet via satélite –, de acordo com informações altamente confidenciais veiculadas no SIDtoday. “O MASTERSHAKE intervém na cadeia produtiva inteira – do fabricante até a instalação do equipamento – para captar toda e qualquer informação sobre (…) geolocalização, a conectividade do modem, bem como a própria localização física da instalação”, dizia o artigo.

Os dados coletados pelo MASTERSHAKE eram “enriquecidos” com outras informações, como as chamadas “atividades telefônicas geolocalizáveis” e as informações obtidas pelo Diretório de Interceptação de Sinais e pelo programa de vigilância de buscas na internet, o XKeyscore.

A NSA conhecia a localização exata de mais de 400 cybercafés. Em mais de 50 deles, a precisão do sistema permitia determinar em que cadeira o usuário estava sentado. Um dos objetivos do monitoramento era localizar líderes da Al Qaeda como Abu Musab al-Zarqawi. O SIDtoday se concentrou no uso do MASTERSHAKE no Iraque, descrevendo um caso na cidade de Ramadi, onde dois “alvos de contraterrorismo” acessaram um serviço de mensagens em um cybercafé e “foram presos cerca de 15 minutos depois”. No entanto, o site indica que o sistema também era usado em outros países “do Oriente Médio e da África”.

Como noticiado anteriormente pelo The Intercept, a NSA grampeou cybercafés no Iêmen, Afeganistão, Síria, Líbano e Irã. A atividade foi descrita detalhadamente em documentos da própria agência.

Meshaan al-Jubouri, membro sunita da Assembleia Nacional de Transição iraquiana e candidato à presidência do Parlamento, fala ao telefone. 2 de abril de 2005. Bagdá, Iraque. Foto: Wathiq Khuzaie/Getty Images

Um “empenho total” para espionar um Iraque já libertado

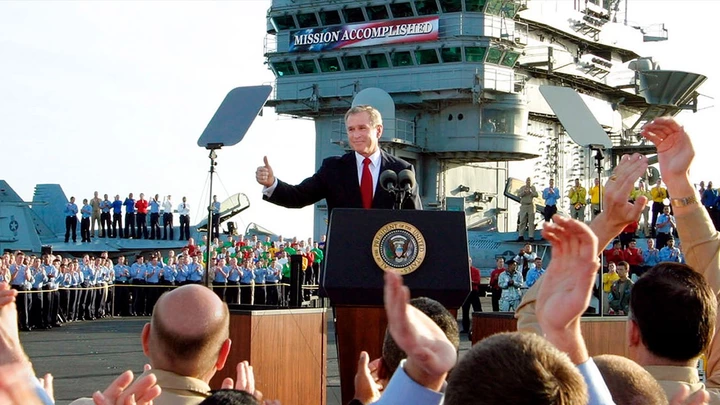

A vigilância da NSA sobre os iraquianos foi muito além dos computadores dos cybercafés. Dois anos depois do infame discurso de “missão cumprida” de George W. Bush, e um ano após a Autoridade Provisória da Coalizão ter passado as rédeas do país ao governo interino do Iraque, a agência tentava grampear as comunicações do país – e cooptar a ajuda de aliados iraquianos e do próprio governo.

Em um relatório altamente confidencial do SIDtoday, um “agente de coleta de dados” em Bagdá descreve “um empenho total em penetrar as redes iraquianas, usando todas as ferramentas à disposição da mais sofisticada agência de interceptação de comunicações do mundo”. Essa campanha “extremamente proativa e agressiva” usou “toda a tecnologia [americana] em pontos de acesso ideais” no Iraque. A identidade desses “pontos de acesso” foi mencionada em uma lista de pessoas que o funcionário da NSA encontrou no país, descritas como “representantes locais para diversos projetos”: “funcionários do governo iraquiano no setor de telecomunicações e TI; pequenas e médias empresas prestadoras de serviço de telecomunicações; diretores-executivos e diretores-técnicos de grandes empresas de telecomunicações; membros do gabinete do governo iraquiano, entre outros”.

Outro artigo confirma que a NSA estava espionando as telecomunicações iraquianas ao descrever uma “queda drástica” no volume de comunicações interceptadas por instalações entre Fallujah e o norte de Bagdá, o que teria ocasiado um vazio na coleta de informações. Uma equipe da NSA e da CIA conseguiu restaurar o sistema em duas semanas, ao interceptar microondas que transmitiam as comunicações.

Além da espionagem eletrônica realizada no Iraque, a NSA desejava reconstruir a capacidade do país de espionar a si mesmo por meio de outra parceria com a CIA – e com o GCHQ, o serviço de inteligência britânico. As agências de inteligência ocidentais acabariam criando uma nova agência de espionagem iraquiana, chamada Iraq SIGINT Element, segundo outro artigo do SIDtoday. O know-how da nova organização viria, é claro, dos veteranos do regime de Saddam Hussein; a NSA e o GCHQ fizeram uma lista de candidatos, “montada ao longo de anos espionando as agências civis e militares de inteligência iraquianas”, afirma o documento. Os alvos de espionagem do passado seriam os espiões do futuro. A CIA contribuiu para a seleção com detectores de mentiras, psicólogos e investigando o histórico dos candidatos, enquanto a NSA os ensinava “a fazer SIGINT do nosso jeito”. SIGINT (Signals Intelligence) é a atividade de coleta de informações através da interceptação de sinais de comunicação. A primeira missão dos novos agentes foi interceptar as comunicações de antigos “elementos” do governo de Hussein e insurgentes em Bagdá. Os novatos puderam se infiltrar nos bairros da cidade sem levantar suspeitas, o que as forças americanas e britânicas não podiam fazer.

A pedido do diretor da CIA, a NSA passou a ajudar o Iraque a “aprimorar suas capacidades de interceptação de sinais”, afirma o SIDtoday em outro artigo. Uma iniciativa similar foi posta em prática no Afeganistão. “Ambas as relações têm seus riscos, que são, porém, compensados pelas vantagens que elas trazem para a realização dos objetivos dos EUA na região”, escreveu um funcionário do setor de relações exteriores da NSA.

Um soldado iraquiano examina um detonador no local da explosão de uma bomba. O artefato foi detonado quando um comboio do 327º Regimento de Infantaria do exército dos EUA passava por uma estrada nos arredores da cidade de Hawijah. Dezembro de 2005. Foto: Filippo Monteforte/AFP/Getty Images

Vigilância contra ataques a bomba no Iraque

O grande esforço de espionagem no Iraque fazia parte da tentativa da NSA de lidar com as consequências da vitória da coalizão sobre Saddam Hussein. Imediatamente após a derrubada do governo Baath pelas forças invasoras em 2003, cessaram as operações de interceptação de comunicações contra o regime. Da noite para o dia, os funcionários da NSA, alguns dos quais haviam passado mais de uma década monitorando o país, “não tinham mais arquivos de áudio, transcrições ou relatórios” para analisar, segundo um artigo do SIDtoday. Um funcionário se perguntou: “Será que vamos perder recursos por causa do nosso próprio sucesso?”. Mas os insurgentes e as rixas sectárias do pós-guerra afastaram essa possibilidade.

Por exemplo, uma equipe da NSA passou a tentar interferir nos sistemas de detonação das bombas rebeldes. Esses explosivos, chamados pelo exército americano de “artefatos explosivos improvisados”, eram detonados à distância, muitas vezes por meio de telefones celulares. Uma estação central, manejada por um insurgente, é conectada a um grupo de telefones. Os agentes da NSA descobriram uma maneira de localizar as estações, interceptando e identificando os códigos de segurança emitidos pelos aparelhos capturados. Os códigos, usados para conectar os telefones às estações, poderiam, então, ser usados para localizar as centrais, o que resultou em ataques com o objetivo de “neutralizar os fabricantes de bombas”, afirma um artigo do SIDtoday.

A NSA pode ter tido a oportunidade de usar essa técnica no fim de janeiro de 2005, quando as primeiras eleições parlamentares iraquianas foram realizadas. Outro artigo do site afirma que, graças à interceptação de comunicações, de 50 a 60 homens-bomba foram impedidos de chegar aos locais de votação. Mesmo assim, outros 285 ataques rebeldes ocorreram naquele dia, e a CNN relatou diversos incidentes envolvendo ataques suicidas contra policiais e iraquianos que esperavam sua vez de votar.

Como os agentes britânicos tiveram que redimir os erros da espionagem no Iraque

No Iraque e em outros lugares, a NSA ampliou o leque de informações compartilhadas com os “clientes” do governo americano, como descreveu um artigo do SIDtoday de janeiro de 2005. No documento, um funcionário da agência em Bagdá lê em voz alta a um colega hesitante uma nova diretriz de compartilhamento: “É permitido conversar sobre, mostrar e compartilhar informações já avaliadas, de menor importância e ainda não publicadas com clientes/parceiros, no sentido de facilitar a colaboração analítica.”

Enquanto compartilhava informações, a NSA pensava no que poderia acontecer se essa prática desse terrivelmente errado. Uma matéria do SIDtoday sobre uma investigação do governo britânico acerca da atividade de inteligência no período pré-guerra no Iraque – a chamada “Butler Review” – descreve como a agência de interceptação de comunicações do Reino Unido agora era obrigada a anexar “descrições de fontes de informações” a todos os seus relatórios. Essa exigência foi uma reação à descoberta de que o MI6, o serviço de espionagem britânico, não checava adequadamente suas fontes e se baseava no testemunho de terceiros sobre o arsenal químico iraquiano, o que incluía informações “extremamente falhas” fornecidas “pelo serviço de inteligência de outro país”.

O novo sistema de verificação de fontes britânico incluía o nome ou papel desempenhado pelos informantes, que eram avaliados de acordo com o acesso – direto ou indireto – às informações relatadas. O sistema do GCHQ indicava se uma determinada fonte era “confiável”, “desconhecida” ou “incerta”. “Não há planos para usar um programa similar nos relatórios da NSA”, afirmava o artigo do SIDtoday.

Apesar dos relatos das consequências da investigação no Reino Unido, o SIDtoday não fez nenhuma cobertura sobre a comissão presidencial que concluiu, em março de 2005, que a comunidade de inteligência americana estivera “redondamente enganada” ao afirmar, antes da guerra, que o Iraque possuía armas de destruição em massa.

A NSA trabalha em parceria com Hungria, Paquistão, Etiópia e uma entusiasmada República Tcheca

Paralelamente aos esforços de compartilhamento de informações com outras agências governamentais e de inteligência dos EUA, a NSA também construiu parcerias internacionais que seriam impensáveis algumas décadas atrás.

No início de 2005, a NSA começou uma colaboração com o Serviço de Inteligência Militar da Hungria, convidando esta agência a “trabalhar com a NSA como parte de nossa campanha ampliada de SIGINT” e “produzir e disseminar relatórios de SIGINT através do sistema da NSA para nossos clientes”, afirma um artigo do SIDtoday. Essa parceria forneceu à NSA um acesso privilegiado a “alvos militares sérvios e ucranianos”.

Na mesma época, o SIDtoday descreveu uma visita da NSA à República Tcheca, mostrando como essas “parcerias externas” poderiam render bons frutos. A viagem foi realizada para decidir se a NSA deveria colaborar ou não com o Serviço Tcheco de Inteligência Externa (UZSI, na sigla em tcheco), que queria absorver a experiência da NSA “em diversas questões técnicas”. Para conquistar os americanos, “os funcionários [da agência tcheca] praticamente escancararam as portas da sua caixa-forte de inteligência”, demonstrando um “grau excepcional de abertura”. A equipe da NSA voltou aos EUA impressionada, afirmando que o UZSI tinha “capacidades excepcionais de análise de material associado a alvos [de contrainteligência] russos”. Os americanos ficaram impressionados com “o ótimo esforço analítico das redes russas e ucranianas” e “o alto nível de sofisticação, conhecimento, experiência prática, engenhosidade e entusiasmo que permitiu que eles superassem muitas limitações financeiras e técnicas”. E, quem sabe, o melhor de tudo: o UZSI “não pediu apoio financeiro da NSA”. A República Tcheca acabou se tornando mais um parceiro da agência americana.

Um artigo de março de 2005 resume as instruções do diretor de assuntos internacionais da NSA e faz alusão ao relacionamento da agência com o Paquistão e a Etiópia, ao “trabalho” com o Iraque (já descrito acima) e o Afeganistão, e a uma “colaboração multinacional no Pacífico”.

De maneira geral, os parceiros estrangeiros se tornaram fundamentais simplesmente porque proporcionavam mais recursos humanos e uma maior cobertura para a NSA. Por exemplo, depois que os EUA fecharam diversas bases ao redor do mundo, a agência passou a depender de parceiros locais para participar de redes de radiogoniometria de alta frequência e assim poder localizar a origem de sinais de rádio. Os EUA fecharam um acordo com a Hungria alegando que o país “tem sido fundamental ao fornecer informações de alta prioridade para a CIA e a DIA (Agência de Inteligência da Defesa) – informações que a NSA não seria capaz de obter devido a limitações de pessoal”.

Financiador do The Intercept deu palestra na sede da NSA

Nos Estados Unidos, a “transformação” da NSA após os atentados de 11 de setembro de 2001, iniciada pelo seu diretor, Michael Hayden, promoveu o compartilhamento de informações e a colaboração no que antes era uma comunidade fechada em Fort Meade. Foram organizados seminários e conferências, não mais restritos à comunidade militar e de inteligência, e algumas pessoas do setor privado e acadêmico foram convidadas a participar.

Um anúncio no SIDtoday convocava os leitores para a 3ª Conferência Anual de Análise da Divisão de Análise e Produção da NSA, afirmando que era necessário “manter os canais de comunicação abertos para aproveitar o conhecimento de nossos parceiros”. Entre os palestrantes do evento, realizado em maio de 2005 na sede da agência, estavam pesquisadores, senadores, executivos e jornalistas.

Um “importante painel de discussão” na conferência tratava de “networking humano” e contava com a presença do fundador do eBay, Pierre Omidyar, que mais tarde viria a financiar o The Intercept, um veículo que cobre e muitas vezes critica a NSA. Outro artigo da SIDtoday que anunciava o painel afirmava que a antropóloga corporativa Karen Stephenson e o primeiro editor-executivo da revista Wired, Kevin Kelly, também participariam, e que os palestrantes haviam sido recrutados através da Global Business Network, uma firma de consultoria especializada na previsão de cenários. Pediu-se que a GBN ativasse sua rede de especialistas, “a maioria dos quais não tem nenhum envolvimento prévio com a comunidade de inteligência”, para aplicar as estratégias “do mercado competitivo” aos desafios enfrentados pela NSA.

Procurado pelo The Intercept, Omidyar afirmou: “[A GBN] me pediu para participar de um encontro não confidencial na sede da NSA, em Fort Meade, sobre o tema da ‘inteligência de código aberto’. Lembro-me que as pessoas que conheci lá eram muito inteligentes, e genuinamente interessadas em levar ideias de fora para dentro da agência. Continuei colaborando com a GBN durante algum tempo depois daquele encontro, mas quando, meses depois, fui chamado para participar de outros encontros com a NSA, recusei a oferta. O segundo convite aconteceu pouco depois da revelação, em dezembro de 2005, do caso dos ‘grampos sem mandado judicial’ – algo que considerei extremamente preocupante. Além disso, eu não tinha mais nada a dizer além do que já havia dito. Após essa recusa, nunca mais fui convidado a participar de encontros com a NSA.”

Omidyar disse que não recebeu dinheiro pela participação na conferência.

A Índia testa seu sistema de mísseis balísticos de média distância lançados por submarinos. O teste foi realizado em um lugar secreto no Golfo de Bengala, a uma profundidade de 50m. Foto: Pallava Bagla/Corbis/Getty Images

Alerta para os testes nucleares indianos

Uma série de testes com armas nucleares realizados pela Índia na primavera de 1998 pegou a comunidade de inteligência americana de surpresa, desencadeando uma investigação interna para descobrir por que os testes não haviam sido previstos – o relatório final fazia uma dura crítica ao setor de inteligência dos Estados Unidos.

Mas o mesmo não aconteceria em 2005. Uma instalação da NSA na Austrália, chamada RAINFALL, detectou um sinal suspeito de estar associado a uma instalação nuclear indiana, de acordo com o SIDtoday. Em colaboração com duas estações da NSA na Tailândia – INDRA e LEMONWOOD – a RAINFALL confirmou a fonte do sinal e permitiu a interceptação de informações sobre diversas iniciativas nucleares indianas. Embora esses sistemas balísticos só tenham vindo a público anos depois (o míssil Sagarika foi testado pela primeira vez em 2008), o acesso da NSA a essas comunicações permitiu que os EUA previssem as ações de seu parceiro de inteligência.

Atacando VPNs

Um grupo de trabalho sobre as chamadas “redes virtuais privadas” (VPN) foi criado em novembro de 2004 pela NSA para “conduzir uma operação de SIGINT sistemática e meticulosa com relação às comunicações via VPN (geralmente criptografadas)”, informou o SIDtoday. Em outras palavras, a agência queria ter acesso não autorizado a essas redes. O grupo de trabalho publicava “relatórios de atividade” periódicos sobre o andamento do projeto em diversos países da Europa, Oriente Médio, Norte da África, Rússia e China, e sobre alvos específicos do setor “financeiro, governamental, prestadores de serviços de telecomunicações e organismos internacionais”. Esses relatórios ajudariam os analistas em seus esforços para “penetrar nas VPNs dos alvos com sucesso”.

Mulheres na NSA

Diversas escolas e universidades americanas costumam realizar jornadas de homenagem a Sonya Kovalevsky, organizando competições e palestras para encorajar as jovens a seguir carreira na Matemática. Embora a homenageada tenha sido uma ferrenha socialista, além de uma matemática pioneira, membros da Sociedade de Mulheres na Matemática, da NSA, participaram dessas jornadas como parte de um esforço da agência para contratar mais mulheres da área. A NSA acreditava ser o maior empregador de matemáticos dos Estados Unidos, mas, entre 1987 e 1993, havia apenas uma mulher para cada 30 doutores em Matemática contratados pela agência. E apenas 26% das contratadas tinham mestrado ou doutorado, de acordo com o SIDtoday. Depois da criação da Sociedade de Mulheres na Matemática, cerca de 38% das matemáticas contratadas pela agência de 1994 a 2005 eram doutoras, e 27%, mestres.

Chega de spam, por favor

“O spam afeta a NSA ao atrapalhar a coleta, processamento e armazenagem de conteúdo”, disse o autor de um artigo de fevereiro de 2005 no SIDtoday. “Infelizmente, filtrar o spam se tornou uma tarefa extremamente difícil e trabalhosa”, afirma. Segundo ele, os analistas desenvolveram uma tecnologia que marcava “uma média de 150 mil spams por dia”, o que reduziu consideravelmente a quantidade de spam gerado nas “buscas diárias” de e-mails interceptados.

Foto no alto da página: No dia 1º de maio de 2003, o então presidente dos EUA, George W. Bush, faz sinal de positivo depois de declarar o fim do conflito no Iraque, em um discurso no porta-aviões USS Abraham Lincoln, no litoral da Califórnia.

Tradutor: Bernardo Tonasse

Temos uma oportunidade, e ela pode ser a última:

Colocar Bolsonaro e seus comparsas das Forças Armadas atrás das grades.

Ninguém foi punido pela ditadura militar, e isso abriu caminho para uma nova tentativa de golpe em 2023. Agora que os responsáveis por essa trama são réus no STF — pela primeira e única vez — temos a chance de quebrar esse ciclo de impunidade!

Estamos fazendo nossa parte para mudar a história, investigando e expondo essa organização criminosa — e seu apoio é essencial durante o julgamento!

Precisamos de 800 novos doadores mensais até o final de abril para seguir produzindo reportagens decisivas para impedir o domínio da máquina bilionária da extrema direita. É a sua chance de mudar a história!

Torne-se um doador do Intercept Brasil e garanta que Bolsonaro e sua gangue golpista não tenham outra chance de atacar nossos direitos.