NÃO COMEÇOU quando grampearam os telefones dos insurgentes inimigos, nem quando seus e-mails foram capturados, mas quando seguiram o dinheiro.

Quando a Agência de Segurança Nacional, NSA, descobriu que o Irã estaria comprando chips de computador dos Estados Unidos, usando um aliado dos EUA como atravessador, e potencialmente fornecendo para detonar bombas contra os EUA no Iraque e no Afeganistão, creditou a descoberta à chamada inteligência econômica.

A solução não foi um golpe mortal desferido pelos militares, mas uma nova regulamentação sobre a exportação de certas tecnologias pelo Departamento de Comércio, o que a agência de espionagem declarou que iria “salvar milhões de vidas de americanos e aliados”.

A estratégia pouco usual de seguir os fluxos monetários para interromper explosões é uma das muitas revelações importantes contidas em uma leva de 328 documentos internos da NSA fornecidos pelo ex-agente e delator Edward Snowden, e publicados pelo Intercept, depois de pesquisa e redação.

Também estão incluídos no material, oriundo do SIDtoday, o boletim informativo da Diretoria de Inteligência de Sinais: a história inédita de como finalmente foi possível adquirir informações de inteligência sobre o líder da Al Qaeda Abu Musab al-Zarqawi; uma análise sobre uma “extensa (…) rede de agentes iranianos” que atuou no Iraque e influenciou seu governo; a forte pressão para aprimorar a tecnologia de identificação de voz da agência; detalhes sobre como as equipes da NSA estacionadas no exterior enxergavam, e algumas vezes estereotipavam, os países onde ficaram; e reclamações sobre a necessidade de cumprir as leis de acesso à informação.

Essas e outras histórias serão detalhadas nos destaques abaixo – a NSA se recusou a comentá-las. Também nessa publicação do SIDtoday, com base no mesmo conjunto de documentos, Peter Maass faz o perfil do “rabugento da Sigint” Rahe Clancy, que escreveu uma série de aclamados artigos para o boletim tentando instigar mudanças por dentro da agência e incitar seus colegas espiões contra a corporativização que a atingia. Alleen Brown e Miriam Pensack, por sua vez, detalham situações em que a NSA espionou disputas ambientais e relativas a temas como as mudanças climáticas, a pesca predatória e a escassez de água. E Micah Lee revela que a NSA se infiltrou em várias redes virtuais de computadores privados usadas por companhias aéreas, pela rede de notícias Al Jazeera e pelo governo iraquiano.

No Iraque, uma ‘Extensa e Dispersa Rede de Agentes Iranianos’

A NSA pegou o Irã contrabandeando microprocessadores americanos que podem ter sido usados para bombardear tropas dos EUA no Iraque, segundo um artigo de maio de 2006 do SIDtoday. Para importar os chips, o Irã constituiu empresas de fachada nos Emirados Árabes Unidos, escreveu um funcionário da agência; as empresas de fachada então enviaram os microprocessadores para clientes no Irã e na Síria.

Os chips tinham recursos civis e militares, e “foram usados ou poderiam ter sido usados” nos artefatos explosivos improvisados [IED, na sigla original], que são largamente usados contra as forças americanas no Iraque, concluiu o relatório. As informações de inteligência sobre o contrabando de chips não vieram de interceptação de comunicações militares ou diplomáticas, como tipicamente acontece na agência, mas por meio de “relatórios econômicos”.

No começo do mesmo ano, um representante da NSA que estava infiltrado no Comando de Operações Especiais dos EUA declarou em um relatório ultra confidencial do SIDtoday que os analistas teriam descoberto uma “extensa e dispersa rede de agentes iranianos no Iraque servindo ao Ministério da Inteligência do Iraque ou às Forças da Guarda Revolucionária Islâmica”.

No Kuwait, diferentes unidades da NSA implementaram um sistema de intercepção de satélite para escutar conversas entre agentes iranianos, segundo o SIDtoday. Com isso, foram produzidos novos relatórios de inteligência que “focaram nas atividades do Irã (especificamente as forças paramilitares externas e as forças de inteligência do país) no Iraque e na influência que exercem sobre importantes figuras do novo governo iraquiano”.

O relatório de 2006 do SIDtoday sobre o envolvimento do Irã no Iraque reforçou os comentários do Gen. George W. Casey Jr., o principal comandante militar americano no Iraque, que contou aos jornalistas em junho daquele ano que os militares estavam “bastante certos de que os iranianos, por meio de suas forças de operações especiais disfarçadas, estão fornecendo armas, tecnologia de IED e treinamento a grupos extremistas xiitas no Iraque”. Em 2017, o New York Times chegaria a dizer que o Irã dominava o Iraque: milícias patrocinadas pelo Irã dominavam o sul do Iraque, e políticos de gabinete que resistiam ao Irã perdiam seus postos, enquanto os esforços dos EUA no Iraque estavam principalmente voltados a expulsar o Estado Islâmico do país.

Como foi possível obter informações essenciais de inteligência sobre Al-Zarqawi

No Iraque, em âmbito estratégico, os EUA estavam preocupados com o Irã; no âmbito prático, a maior prioridade em 2006 era encontrar o jordaniano Ahmad Fadil al-Khalayleh, mais conhecido como Musab al-Zarqawi, o terrorista mais procurado do país. Al-Zarqawi era o líder do grupo insurgente Al Qaeda no Iraque, e estava foragido de uma sentença de morte na Jordânia. A recompensa por informações que resultassem em sua captura ou morte chegava a US$ 25 milhões.

Zarqawi era violento com os iraquianos como era com os americanos. Segundo Joby Warrick, autor do livro ganhador do prêmio Pulitzer “Black Flags: The Rise of ISIS” [“Bandeira Negra: A Ascensão do EI”, ainda sem tradução no Brasil]: “o jordaniano também procurava instilar medo nos americanos e em outros ocidentais no Iraque com uma série de sequestros e decapitações gravadas em vídeo. O empresário da Pennsylvania Nicholas Berg, a primeira vítima, foi esquartejado diante da câmera por um muçulmano encapuzado que os agentes da CIA confirmaram posteriormente tratar-se do próprio Zarqawi”.

Especialistas da NSA conseguiram descobrir a localização do cybercafé em Bagdá onde o mensageiro iria acessar uma conta de e-mail. Eles obtiveram uma importante mensagem de al-Zawahiri para al-Zarqawi, “delineando a visão estratégica da al-Qaeda para o Iraque.”

Um avanço importante tinha acontecido em 2005, quando analistas da NSA interceptaram, por meio de um mensageiro no Iraque, e-mails destinados a al-Zarqawi, enviados pelo segundo em comando da Al Qaeda no Paquistão, Ayman al-Zawahiri. Em parceria com as forças americanas, os especialistas da NSA em inteligência geoespacial e contraterrorismo conseguiram descobrir a localização do cybercafé em Bagdá onde o mensageiro iria acessar uma conta de e-mail. O mensageiro e um “parceiro de viagem” foram detidos, e foi possível obter uma importante mensagem de al-Zawahiri para al-Zarqawi, “delineando a visão estratégica da al-Qaeda para o Iraque”.

O documento de 15 páginas foi trazido a público pelo Escritório do Diretor de Inteligência Nacional em 2005, mas as circunstâncias em que foi obtido aparentemente nunca antes haviam sido relatadas. (O livro de Warrick dizia que “a forma como a CIA adquiriu a carta era um segredo bem guardado”, e afirmava apenas que “a rede de vigilância” em torno de al-Zarqawi “havia capturado um intrigante exemplar de correspondência”.)

No começo de 2006, o SIDtoday continuava a relatar como os sucessos da inteligência de sinais ajudavam a capturar outras figuras menos conhecidas. O alvo principal, porém, ainda estava à solta e continuava a produzir vídeos de propaganda. Um analista de inteligência descreveu a intensidade da missão de uma força tarefa em Mosul, no Iraque: “trabalhávamos de 14 a 18 horas por dia, examinando o tráfego e reunindo dados para localizar ameaças ou informações que nos ajudassem a localizar e perseguir os bandidos. Dava para sentir cada minuto daqueles dias, mas ao mesmo tempo você acordava em um certo dia e já era agosto.”

De volta ao quartel-general da NSA, novas ferramentas de análise matemática complementavam o conhecimento tradicional de linguagem no processo de revisar as gravações em áudio que al-Zarqawi publicava na rede em aberto, confirmando sua voz.

Por fim, em 7 de junho de 2006, a “CP principal”, que significa “carga preciosa”, foi encontrada e recebeu um golpe mortal. No SIDtoday, um analista do Grupo de Serviços Criptológicos da NSA descreveu o trabalho da Força-Tarefa de Operações Especiais que levou ao bombardeio direcionado que matou al-Zarqawi e outros, que estariam em uma casa de dois andares perto de Baquba, a nordeste de Bagdá. Ele relatou que uma combinação de inteligência de sinais, inteligência de imagens, inteligência humana e “relatos de detentos” revelaram a identidade e a localização do “conselheiro religioso pessoal” de al-Zarqawi, Sheikh ‘Abd-al-Rahman, que foi seguido até o esconderijo de al-Zarqawi e morreu com ele.

Avidez por tecnologias de correspondência de voz

No fim de 2006, a NSA tinha começado a acreditar que a identificação por áudio, como a empregada contra Al-Zarqawi, poderia se tornar uma solução simples para vários problemas complexos, da libertação de reféns ao controle da proliferação de armas nucleares, segundo uma série de artigos do SIDtoday.

A despeito de diversos reveses, a NSA permaneceu entusiasmada com a tecnologia de correspondência de voz, que permite identificar pessoas pelo som de suas vozes. A agência teve ajuda: de acordo com o SIDtoday, as técnicas de correspondência de voz foram desenvolvidas pelo Laboratório Lincoln do Massachusetts Institute of Technology (MIT), por trás dos esforços para confirmar a autenticidade das transmissões pelos líderes da Al Qaeda Osama bin Laden e Ayman al-Zawahiri.

Um artigo de fevereiro de 2006 no SIDtoday descreveu algumas das dificuldades inerentes à correspondência de voz, observando que al-Zawahiri, o segundo em comando da Al Qaeda, teria apresentado mais “diversidade tonal” do que de costume na sequência de um ataque de drone mal-sucedido contra ele. (O ataque matou pelo menos 18 pessoas no vilarejo paquistanês de Damadola, mas não atingiu al-Zawahiri, supostamente por uma falha de inteligência quanto à sua localização.)

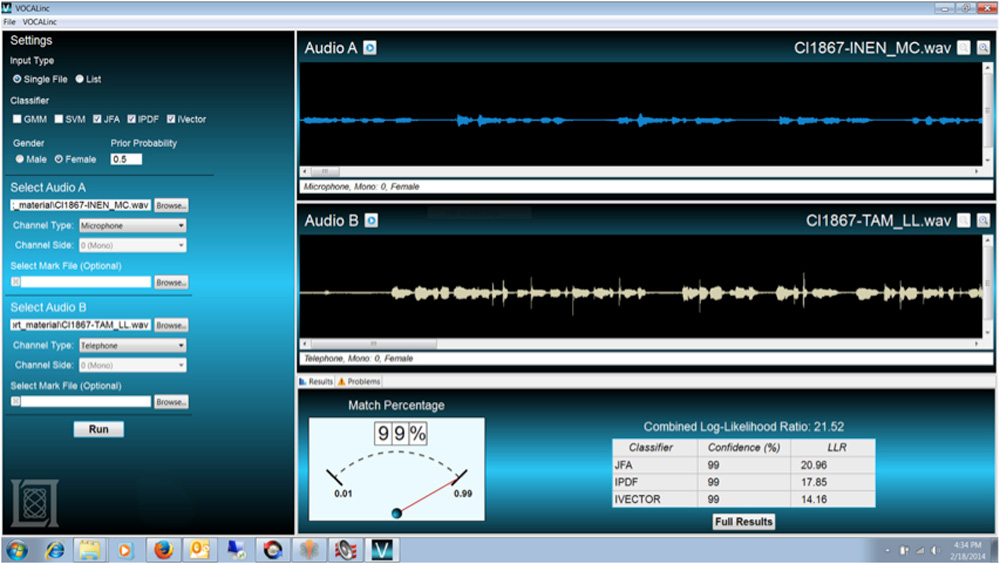

“Durante a mensagem de 30 de janeiro – com duração aproximada de três minutos – o terrorista em nenhum momento se acalmou completamente, possivelmente afetado pelo atentado contra sua vida e pelo conteúdo veemente”, afirmava o artigo. Apesar da voz trêmula de al-Zawahiri, “a correspondência matemática de voz produziu um resultado perfeito de 99% em comparação com arquivos de som anteriores desse falante, provenientes da mesma fonte”.

Seis semanas depois, outro artigo descreveu como duas de cinco transmissões de al-Zawahiri em um período de nove meses não atingiram uma correspondência de voz de alta confiabilidade em relação às transmissões anteriores. Isso foi solucionado pela nova tecnologia do MIT, que “permite uma combinação ótima de modelos do trato vocal de interceptações contenciosas”, segundo o SIDtoday.

A lição para a NSA: a “modelagem cuidadosa” é “crítica” para que a identificação de voz realmente funcione – e é especialmente importante uma vez que comece a ser usada em “larga escala” para identificar aqueles “tendentes às atividades terroristas contra as forças americanas ou a população local”.

O mesmo artigo continua descrevendo um dispositivo portátil, já prestes a entrar em produção, que daria acesso de campo ao “mecanismo matemático” do MIT e às estimativas de correspondência de voz em “ambientes hostis”.

Um artigo de maio de 2006 descreve um outro tropeço no reconhecimento de voz, quando uma gravação de áudio de Bin Laden em outubro de 2003 não conseguiu identificar a voz do chefe da Al Qaeda porque ela teria “se mostrado de qualidade muito baixa”. O arquivo foi posteriormente “aprimorado” com o uso do software de um “fornecedor local (…) resultando em uma identificação perfeita”. Ainda assim, houve vários sucessos, creditados ao software do MIT, com o qual “a correspondência de voz se tornou a própria simplicidade”. Uma gravação de bin Laden de abril de 2006, por exemplo, foi identificada com sucesso a uma gravação de bin Laden de janeiro de 2005 e a várias outras.

O artigo de maio do SIDtoday inclui referências a capturas de tela da interface do “Algoritmo de Comparação de Falantes” do software do MIT. Embora essas telas não tenham sido incluídas nos artigos do SIDtoday obtidos por Snowden, duas imagens de um artigo sobre a página do Laboratório Lincoln – que foram removidas durante a elaboração desta reportagem – fazem referência a uma interface de nome semelhante:

Capturas de tela da ferramenta do Laboratório Lincoln do MIT, VOCALinc, que foi “patrocinada pelo Departamento de Defesa” e desenvolvida “usando dados operacionais do governo dos EUA”.

Imagem: Lincoln Lab do MIT

O software de identificação de voz do MIT era tão importante para a NSA que a agência aprovou um curso de quatro horas sobre ele, com base na documentação do MIT, e o incluiu no currículo da Escola Nacional de Criptologia, segundo um artigo de julho de 2006 do SIDtoday.

O código, ou uma versão dele atualizada pelo MIT, parece ainda ter estado em uso quase oito anos depois. Segundo documentos de acesso público de 2014, a ferramenta VOCALinc do Laboratório Lincoln do MIT já “estava em uso por várias entidades”, incluindo “missões de inteligência relativas à segurança nacional” em áreas como o terrorismo. O documento também faz referência ao desenvolvimento de “dispositivos invisíveis como microfones corporais e sistemas de multigravação”. (O Laboratório Lincoln não respondeu perguntas nas semanas que antecederam à publicação deste artigo, embora um representante tenha indicado que tentaria obter resposta de um dos funcionários, “caso os patrocinadores lhe permitissem discutir esses tópicos”.)

Talvez o exemplo mais claro do entusiasmo pela identificação de áudio na NSA em 2006 venha de um artigo escrito em março pelo “Diretor Técnico de Tecnologias Operacionais” da agência, Adolf Cusmariu.

No artigo – intitulado “Investigações Nucleares – A SIGNIT pode ajudar?” – Cusmariu levou a outro nível de otimismo a ideia na base da correspondência de voz da NSA.

E se, ele perguntou, a NSA fizesse uma varredura dos telefonemas interceptados em busca dos sons característicos gerados pelas centrífugas usadas nas instalações de enriquecimento de urânio? Será que isso poderia ajudar a identificar instalações secretas de armas nucleares em “países isolados como o Irã e a Coreia do Norte”?

E se, Cusmariu perguntou, a NSA fizesse uma varredura dos telefonemas interceptados em busca dos sons característicos gerados pelas centrífugas usadas nas instalações de enriquecimento de urânio?

A ideia tinha vários problemas. Primeiro, havia a questão do ruído de fundo – o som das centrífugas inevitavelmente se misturaria a outras fontes de áudio – “tornando problemática a identificação inequívoca”. Havia também o fato de que “a pessoa fazendo a ligação teria que estar do lado de dentro, ou pelo menos próxima, ao recinto das centrífugas para que a assinatura acústica fosse audível”.

“Sim, seria uma agulha no palheiro!”, admitiu Cusmariu, mas ainda assim, “algoritmos foram desenvolvidos (…) buscando exatamente essas assinaturas”. Infelizmente, “nenhuma evidência convincente foi encontrada até agora”.

Registros públicos mostram que, nos meses que se seguiram a esses artigos, Cusmariu registrou solicitações de patentes sobre “identificação de gravação duplicada de voz” e “comparação de sinais de voz para reduzir alarmes falsos”. Ambas as patentes foram concedidas e descrevem métodos semelhantes aos debatidos no SIDtoday, mas com aplicações distintas.

A bem da verdade, havia motivo para alguma medida de otimismo em relação às tecnologias de reconhecimento de voz. Em maio de 2006, um artigo curto – e estritamente confidencial – do SIDtoday sugeria que a identificação de voz teria ajudado a libertar o britânico Norman Kember e dois outros ativistas de paz canadenses, que eram mantidos reféns em Bagdá. A bem-sucedida operação recebeu ampla cobertura na época, mas o fato de que a identificação de voz teria ajudado a identificar os sequestradores não foi trazido a público.

A CIA e a equipe do Serviço de Coleta Especial da NSA em Bagdá trabalharam em conjunto por várias noites até encontrar os sequestradores, em 23 de março de 2006, revelava o artigo. Na última noite, espiões britânicos e americanos, atuando lado a lado “para eliminar alvos incorretos com uso de identificação de voz”, conseguiram isolar “o terrorista específico que se acreditava estar mantendo os reféns”. O artigo, porém, não esclarece se a identificação foi feita pelo computador, por ação humana, ou por uma combinação de ambos.

A NSA eventualmente desempenhou um papel crucial no desenvolvimento da tecnologia de reconhecimento de voz, como descrito na denúncia de Ava Kofman no começo deste ano ao Intercept.

‘Equipe de Elite’ Ajudou a NSA a Interferir nos Telefones sem Fio Usados pelos Insurgentes

Embora sem o glamour do reconhecimento de voz, a NSA considerava que seus esforços contra os telefones sem fio de alta potência eram críticos para a proteção das tropas americanas em solo. No princípio das guerras do Afeganistão e do Iraque, esses aparelhos simples e resistentes, conhecidos como HPCPs, eram frequentemente usados pelos insurgentes, inclusive como forma de disparar os artefatos explosivos improvisados, chamados IED na sigla em inglês. Artigos do SIDtoday de 2003 reclamavam que esses aparelhos, que podiam se comunicar com outros num raio de 80 quilômetros de uma estação transmissora de rádio, teriam criado um “buraco de inteligência”, eram um problema de tal magnitude que a NSA teria realizado uma “Conferência Mundial de HPCP” para compreender essa tecnologia e planejar ataques contra ela.

Menos de três anos depois, a NSA progrediu significativamente. Um artigo do SIDtoday de maio de 2006 dizia que uma “equipe de elite” de pesquisadores da NSA tinham desenvolvido uma ferramenta chamada “Firestorm”, que suportava um recurso de ataque de negação de serviço [denial-of-service] contra redes de telefones sem fio. O sistema poderia impedir ataques de IED e incluía a possibilidade de fazer uma requisição do tipo “ping” a um dispositivo específico, “forçando o alvo HPCP a emitir um sinal de RF que pode ser geolocalizado por qualquer ativo da região”. A “equipe de elite” estava “trabalhando avidamente com os potenciais usuários para levar esse recurso do laboratório de desenvolvimento para o campo de batalha”.

Como os funcionários da NSA enxergavam o resto do mundo

A NSA precisava de funcionários que se debruçassem sobre questões, como os HPCP’s, que só faziam sentido fora da bolha de Washington, DC e Fort Meade, Maryland, ou que só poderiam ser abordadas de forma eficiente em outro país. Para isso, precisava convencê-los dos benefícios da relocação. A série permanente “SID Pelo Mundo” no SIDtoday descrevia o cotidiano de missões nas localizações internacionais da NSA, normalmente em termos encorajadores. Considerando que uma parte substancial dos postos da agência se situa em localizações remotas, onde grandes antenas de satélite dominam paisagens desertas, ou em escritórios em bases militares, ou nos abrigos subterrâneos debaixo delas, o objetivo era fazer parecer que trabalhar para a NSA no exterior era divertido. Porém, já no seu terceiro ano a série aparentemente se acomodou em estereótipos preguiçosos e reclamações arrogantes.

A série aparentemente se acomodou em estereótipos preguiçosos e reclamações arrogantes.

Uma funcionária de sorte em Bangkok, uma “mulher aventureira”, se mostrou mais entusiasmada pelo custo de vida. “Você consegue contratar uma empregada por menos de US$100 por mês ou US$1.200 por ano, individualmente”, ela escreveu. “A maior parte dos serviços domésticos inclui cozinhar, limpar, lavar, passar e tomar conta de crianças e/ou animais. Digam, onde encontrariam esse tipo de ajuda por um valor tão baixo? E as domésticas tailandesas são gentis e confiáveis; assim, não é preciso se preocupar com seus objetos de valor.” Você pode viver como uma rainha.

Em 2006, para um funcionário, o “fascínio pela tecnologia” dos japoneses era digno de nota; eles carregavam telefones celulares equipados com vídeo-conferência de duas vias e navegação web, e dirigiam carros equipados com GPS.

Ainda assim, “apesar de terem uma das mais antigas culturas do mundo, os japoneses parecem muito inocentes e ingênuos”. Sério?

Aparentemente, quem estava em missão eram personagens de Ugly Americans.

O trânsito era terrível, ou as vias eram muito estreitas na Inglaterra, no Japão e também na Turquia.

Na Turquia, a culinária era “de qualidade internacional”, embora faltasse variedade: “provavelmente 90% dos restaurantes turcos não oferecem mais do que 4 ou 5 pratos turcos tradicionais”.

De fato, as atrações culinárias, um dos pontos fortes da série, eram raras. Funcionários da NSA apresentavam pratos típicos do Quatro de Julho americano e pratos italianos para os moradores de vilarejos na região rural de Yorkshire, onde provaram a tipicamente inglesa carne cozida com batatas e um “ramo murcho de salsinha” por cima. Sim, verdade, “é realmente muito bom e certamente não merece as avaliações ruins que vem recebendo”.

E as compras! Em Ancara, as frutas eram tão frescas, os preços eram tão baixos, e lá estava, de novo, o artesanato “de qualidade internacional”. Na Tailândia, havia tantas “maravilhas para uma mulher sozinha aproveitar”, como belíssimos tecidos de seda, pedras preciosas e joias.

Enquanto isso, de volta aos EUA, uma das maiores vantagens de um posto em Utah era a viagem na estrada poeirenta pela I-15 até a Califórnia. E, saindo da estação Sugar Grove, na Virginia Ocidental, o shopping mais próximo estava a 60km de distância, em outro estado, atravessando neve, gelo e estradas sinuosas no inverno. Nada era dito a respeito da culinária. Chegar para trabalhar na localização subterrânea da NSA exigia dirigir até o topo de uma montanha saindo do Centro do Comando de Operações das Informações Navais dos EUA em Sugar Grove, uma base naval no meio de um estado (Virginia Ocidental) sem acesso ao mar. Esporadicamente, era possível ver ursos. Desde sua aparição no SIDtoday em 2006, a base naval foi desocupada e vendida, mas as instalações subterrâneas da NSA continuam a operar em sua missão secreta.

Por meio da publicação associada Field of Vision, o Intercept fez uma cobertura de Sugar Grove em filme e reportagem no ano passado. Como Sam Biddle reportou à época, “antenas no posto de escuta da NSA, de codinome TIMBERLINE, foram construídas para capturar mensagens de satélite soviéticas depois de refletirem na Lua, imbuindo um trecho intocado da região dos Apalaches com uma espécie de gravidade cósmica”. Está prevista para outubro a reabertura da antiga base como um centro de tratamento para abuso de substâncias.

O elogio mais entusiasmado ao cotidiano da inteligência de sinais veio de uma contribuição de um funcionário da GCHQ [a agência de inteligência britânica] designado do Reino Unido para o quartel-general da NSA em Fort Mead. O morador temporário de Maryland adorou a comida (“bolinhos de siri!! Sopa de siri de Maryland!”), o clima, as estradas, o interior da região, e a gasolina barata. Ele e sua mulher ficaram encantados com os jogos de futebol americano e baseball, e até mesmo com os cervos pastando nos canteiros de flores. Os britânicos também apreciaram a vizinhança amistosa e, numa reviravolta, foram os anfitriões de um churrasco de comemoração do Quatro de Julho, que terminou com várias “interpretações embriagadas de Star-Spangled Banner [o hino nacional dos EUA]”.

Informações ao público pela NSA: ‘é um trabalho sujo, mas alguém tem que fazê-lo’

Não apenas as pessoas de outros países pareciam estrangeiras para alguns funcionários da NSA; o fornecimento voluntário de informações ao público americano também causava sensações estranhas e nem sempre bem-vindas. James Risen e Eric Lichtblau, do New York Times, reportaram em dezembro de 2005 que a NSA teria sido secretamente autorizada a espionar as comunicações nos EUA sem necessidade de mandado. O Comitê do Prêmio Pulitzer, ao conceder a mais alta honra do jornalismo estadunidense, deu crédito à dupla por inspirar “um debate nacional sobre os limites entre a luta contra o terrorismo e a proteção às liberdades civis”.

O cumprimento das solicitações de acesso à informação era uma “perturbação para (…) as operações cotidianas.”

Esse debate, por sua vez, parece ter inspirado uma onda de solicitações à NSA com base na Lei de Acesso à Informação. As solicitações em que jornalistas e outros cidadãos tentavam arrancar informações da agência, notoriamente reservada, chegaram a um pico de mais de 1.600 na primeira metade de 2006, contra 800 no curso de um ano normal, revelou no SIDtoday um membro da divisão de Questões de Segurança da Inteligência. O funcionário não mencionou Rise (agora no Intercept) ou Lichtblau, mas citou “o aparecimento tão frequente da agência nas notícias” como causa do aumento.

No SIDtoday, o funcionário da área de Questões de Inteligência de Segurança descreveu a resposta da NSA a esses pedidos em termos normalmente usados para se referir a uma visita ao dentista para um tratamento de canal, e descreveu o trabalho de seu departamento nos termos “é um trabalho sujo, mas alguém tem que fazê-lo”, ao mesmo tempo em que prometia tornar o cumprimento das solicitações de acesso à informação “o mais indolores possível”, muito embora atender às solicitações de alguém seja uma “perturbação para (…) as operações cotidianas”. É de se perguntar quais adjetivos a divisão de Questões de Inteligência de Segurança empregou sete anos depois para explicar o processo, quando as revelações de Snowden causaram um aumento de 888% nas solicitações de acesso à informação dirigidas à agência.

A NSA decidiu que era lícito espionar alguns números de telefone nos EUA

Algumas vezes, se uma lei se tornava inconveniente, a NSA podia fazer mais do que resmungar; ela podia alterar sua interpretação da regra. Para a maior parte das pessoas, o advento dos serviços de chamada telefônica online como Skype e Vonage foi uma bênção: permitiu a elas evitar as tarifas de chamadas de longa distância e levar seu número de telefone consigo para qualquer lugar do mundo. A NSA, no entanto, enxergou em 2006 um grande problema nessa conveniência: serviços de chamada online poderiam permitir que os alvos da agência adquirissem números de telefone com códigos de área dos EUA, e assim se tornassem excluídos da zona de atuação da agência, que não estaria autorizada a praticar espionagem doméstica.

“Um alvo pode estar fisicamente localizado no Iraque, mas ter um número de telefone dos EUA ou do Reino Unido”, escreveu no SIDtoday um funcionário da NSA que estava lidando com a questão. A NSA já havia anteriormente interpretado uma legislação federal, a Diretiva 18 de Inteligência de Sinais dos Estados Unidos, entendendo que ela proibia investigar números dos EUA, e incluiu diversas proteções em seus sistemas online, fazendo com que os número em questão fossem “minimizados já na apresentação (…) e restritos para fins de cadeia de contato”, um processo em que uma rede de pessoas conectadas é mapeada, segundo o SIDtoday. Em resposta à ascensão das chamadas via internet, a NSA desenvolveu técnicas “para identificar o status estrangeiro” de números de telefone. O Gabinete do Procurador-Geral da agência determinou que os números de telefone dos EUA afiliados a serviços de chamada online poderiam ser classificados como estrangeiros e se tornarem alvo de vigilância caso o número fosse “identificado em ligações estrangeiras” e associado a um serviço de chamadas online como o Vonage.

Repassando os fundamentos: força de trabalho da NSA foi instruída sobre como melhorar a análise e o compartilhamento das informações

A despeito dos sucessos na coleta e na exploração da inteligência de sinais, preocupava a NSA que sua força de trabalho talvez não estivesse se comunicando bem ou disseminando adequadamente essa inteligência. “Escreva Certo”, uma coluna mensal no SIDtoday sobre elaboração eficiente de relatórios, adotou em sua edição de 2006 um novo enfoque sobre o encaminhamento de informações a outras agências de inteligência e a entidades federais, um processo conhecido oficialmente (e corretamente) dentro da NSA como “compartilhamento de informações”.

A nova atenção dada à disseminação ampla da inteligência pode ter sido uma resposta ao contundente relatório da chamada Comissão WMD, em março de 2005, que afirmou, entre outras coisas, que:

O desempenho da Comunidade de Inteligência na avaliação dos programas pré-guerra de armas de destruição de massa no Iraque foi uma importante falha de inteligência. A falha não foi simplesmente que as avaliações da Comunidade de Inteligência estavam erradas. Havia também sérias deficiências na forma como essas avaliações tinham sido feitas e comunicadas aos responsáveis pela elaboração de políticas.

Uma máxima sobre inteligência de autoria de Colin Powell, ex-presidente do conselho do Estado-Maior Conjunto, foi citada duas vezes nas colunas “Escreva Certo” do SIDtoday em 2006, uma delas em maio, e a outra, em dezembro. “Conte-me o que você sabe, conte-me o que você não sabe, conte-me o que você pensa: mas sempre diferencie qual é qual.” Colunas até então dedicadas à verificação ortográfica ou ao uso de maiúsculas começaram a dar conselhos sobre incluir contexto (“adicional”) e análise (“comentário”), e sobre como fornecer análises sem criar editoriais. Alertas sobre o uso de pesquisa na internet como fontes “adicionais” incluíam uma proibição de citar a Wikipédia.

Tendo o compartilhamento de informações como a nova regra, o autor de “Escreva Certo” (e os autores convidados) repetiam a necessidade de compreender e seguir as políticas em processo de mudança e de assegurar que um relatório possa ser liberado para os destinatários pretendidos. Essa orientação incluía o que poderia ou não ser discutido no fórum de discussão colaborativa da agência, chamado “Ilumine”. Sem conversinha: “o sistema ILUMINE é um apoio para os profissionais na execução de seu trabalho”, segundo a cartilha do fórum, que é citada na coluna “Escreva Certo” de outubro de 2006. “Todas as informações publicadas no ILUMINE devem dizer respeito a negócios (oficiais) relativos à agência. EM NENHUMA HIPÓTESE A ILUMINE ESTÁ AUTORIZADA A DISSEMINAR INFORMAÇÕES PESSOAIS OU NÃO OFICIAIS.”

A NSA saiu em busca dos mais novos telefones (3G!) e ‘Redes Sociais’

As mudanças rápidas estavam atrapalhando não apenas as práticas de compartilhamento de informações da NSA, mas também alguns dos sistemas essenciais de comunicação que a agência monitorava, e no começo de 2006 a agência promoveu diversos eventos internos para explicar as técnicas recém-desenvolvidas e aprimorar sua coleta de inteligência em paralelo a esses sistemas

Um artigo do SIDtoday anunciava um “seminário de hora do almoço” sobre a exploração dos recursos de vídeo de telefones celulares de terceira geração, ou 3G, incluindo “instruções básicas sobre a melhor forma de buscar, analisar e usar dados de vídeo de celulares”. As redes de dados móveis 3G se tornaram disponíveis comercialmente primeiro no Japão, em 2001, depois na Coreia do Sul e nos Estados Unidos em 2002, e no Reino Unido em 2003. Em 2008, apenas nos EUA e na Europa havia mais de 127 milhões de usuários de 3G.

Outro artigo anunciava uma palestra aberta ao público, promovida pelo “Centro de Trabalho de Análise de Redes Sociais” para exibir uma nova ferramenta online de análise das redes sociais de alvos de vigilância, chamada “ASSIMILATOR”. Nesse caso, “rede social” se refere à lista de pessoas com quem um alvo se comunica, com base em inteligência de sinais de diversas fontes, não em serviços de redes sociais.

Foto do Título: Um soldado dos EUA em uma coletiva de imprensa em Bagdá remove uma foto mais antiga para expor a imagem recente que mostraria o corpo de Abu Musab al-Zarqawi, um militante ligado à Al-Qaeda que comandava uma sangrenta campanha de homens-bomba, sequestros e decapitação de reféns no Iraque

Tradução: Deborah Leão

Temos uma oportunidade, e ela pode ser a última:

Colocar Bolsonaro e seus comparsas das Forças Armadas atrás das grades.

Ninguém foi punido pela ditadura militar, e isso abriu caminho para uma nova tentativa de golpe em 2023. Agora que os responsáveis por essa trama são réus no STF — pela primeira e única vez — temos a chance de quebrar esse ciclo de impunidade!

Estamos fazendo nossa parte para mudar a história, investigando e expondo essa organização criminosa — e seu apoio é essencial durante o julgamento!

Precisamos de 800 novos doadores mensais até o final de abril para seguir produzindo reportagens decisivas para impedir o domínio da máquina bilionária da extrema direita. É a sua chance de mudar a história!

Torne-se um doador do Intercept Brasil e garanta que Bolsonaro e sua gangue golpista não tenham outra chance de atacar nossos direitos.